- Регистрация

- 26.12.19

- Сообщения

- 156

- Онлайн

- 7д 10ч 45м

- Сделки

- 0

- Нарушения

- 0 / 1

Подробные отчеты об инцидентах, это большая редкость. Иногда о них узнают в результате проведения штатного обслуживания. Однако они редко публикуются самим объектом нападения.

Что, как и когда

Австралийский национальный университет - интересная цель для грабителей. Занимая высокие позиции в международных рейтингах (около 30-50 места), он проводит многочисленные исследования мирового уровня. Неудивительно, что он не раз становился целью нападавших. Первый инцидентов произошел в мае 2018 года, а вот второй был обнаружен был в апреле 2019 года и оказался довольно интересным. Университет опубликовал обширный отчет, прочитав его, предлагаю вашему вниманию краткую версию произошедшего.

Важное уточнение - из-за того, злоумышленник, тщательное удаляля журналы, файлы и другие следы своей активности, многие элементы этой атаки были выявлены лишь в ограниченной степени. Тем не менее, доступный материал интересен для чтения.

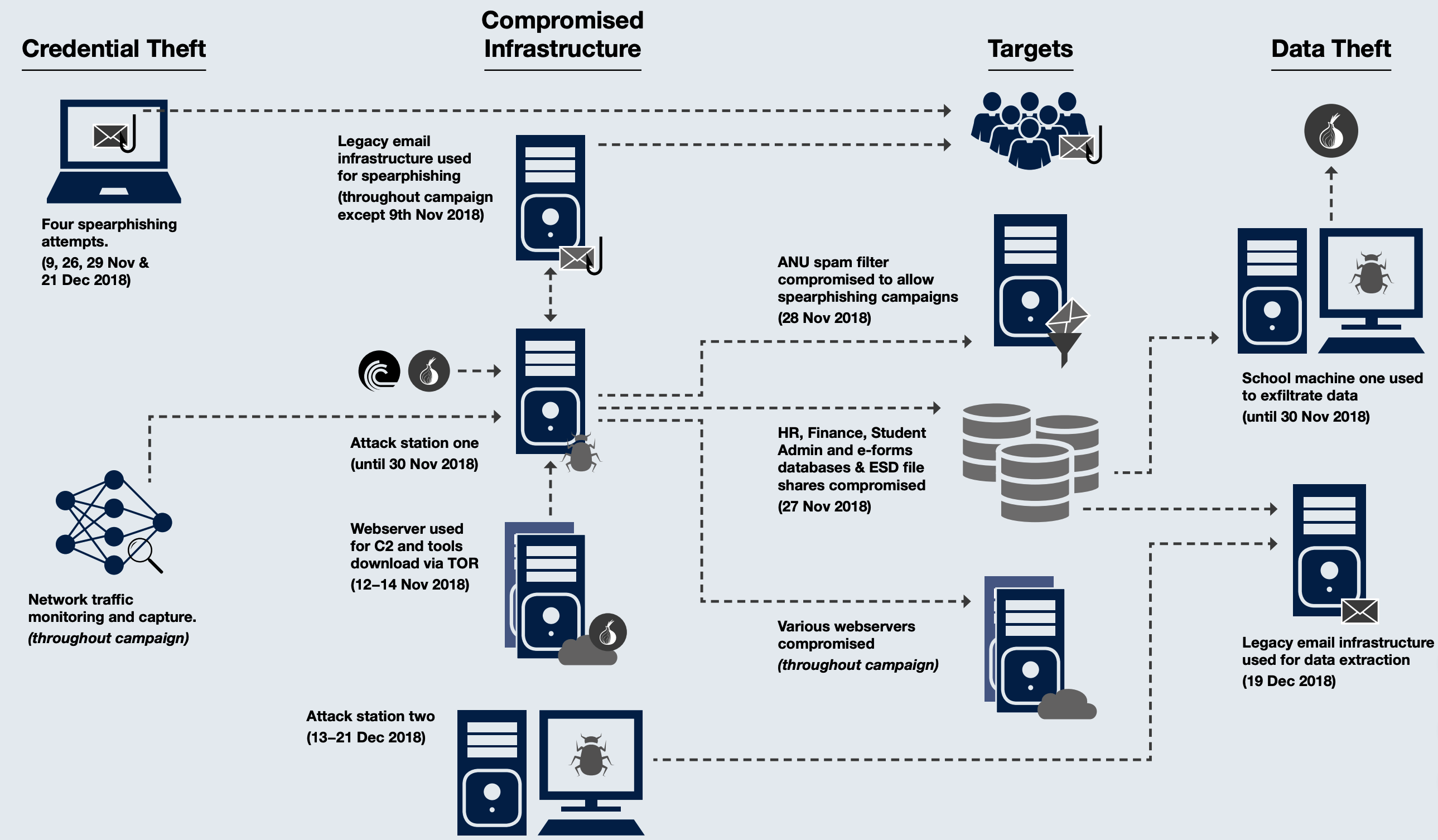

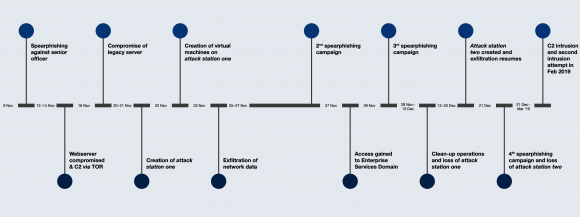

Хронология событий

Первое фишинговое письмо было доставлено одному из старших сотрудников университета 9 ноября 2018 года. К сожалению, сообщение не сохранилось, но, основываясь на последующих атаках и сохраненных журналах, можно сказать, что оно не содержало фишинговых ссылок. Письмо было открыто получателем - и этого хватило, чтобы злоумышленник получил учетные данные жертвы. В отчете ничего не написано, но держу пари, что это атака, позволяет кражу NTLM-хэшей с использованием объекта OLE, загруженного с удаленного сервера по протоколу SMB, встроенного в электронную почту RTF. Подробное описание выполнения такой атаки вы найдете по этой ссылке. Если организация не блокирует исходящий SMB-трафик, это довольно простой и эффективнй способ. В другом варианте загрузка файла с внешнего ресурса через SMB инициируется правильно созданным документом Word .

Благодаря этому сообщению злоумышленник получил как учетные данные пользователя, так и доступ к календарю жертвы. 12-14 ноября украденные учетные данные, вероятно, помогли злоумышленнику получить доступ к одному из веб-серверов университета и установить там веб-морду. Этот сервер использовался в последующие дни как C&C, подключенный к сети Tor.

Хронология получения злоумышленником доступа к инфраструктуре сети

16 ноября злоумышленник, используя веб-сервер, достиг сервера с неопределенным программным обеспечением в «пробной» версии, долго не использовавшейся. Сервер должен был быть отключен в конце года. Последний сервер подключенный к VLAN, который давал широкий доступ к университетской сети. На нем злоумышленник повысил свои права до уровня администратора и начал настраивать инструменты для дальнейшей фазы атаки.

20-21 ноября были потрачены на загрузку инструментов и сценариев из интернета и создание своей рабочей среды. Некоторые из инструментов использовались только для очистки логов - такая задача регулярно запускалась, чтобы скрывать присутствие на захваченных машинах. 21 ноября началось картирование сети университета.

22 ноября злоумышленник установил инструменты виртуализации на атакованном сервере, а затем загрузил образы Windows XP и Kali Linux, используя протокол BitTorrent, который он запускал в виртуальной среде. Злоумышленник также запустил сетевой сниффер, задача которого состояла в том, чтобы перехватывать учетные данные пользователя и через RDP получить контроль над университетским сервером, который имел публичный IP-адрес. Он сканировал сети до конца дня.

23 ноября результаты сканирования сети были отправлены по электронной почте на три почтовых ящика. Он использовал старый университетский почтовый сервер для отправки электронных писем, который не требовал аутентификации. В тот же день он настроил прокси-сервис для туннелирования исходящего трафика из университетской сети.

25 и 26 ноября злоумышленник предпринял дополнительные фишинговые атаки. Он отправил 11 сообщений, некоторые из которых, возможно, были попыткой проверить, как работают механизмы безопасности университета. При атаках использовались файлы DOC, использующие механизм утечки учетных данных NTLM, описанный ранее. В результате атаки злоумышленник получил один набор учетных данных, но они предоставили ему довольно ограниченный доступ. Злоумышленник также получил доступ к серверу LDAP, загрузив данные пользователя и устройства. Злоумышленник, видимо, все еще не имел доступа, который искал.

27 ноября злоумышленник предпринял серию атак на многочисленные университетские серверы с использованием эксплойтов и украденных учетных данных. Никаких подробностей этих действий нет, но ясно, что он, нашел то, что искал, потому что, получив доступ ко многим различным файловым ресурсам, его интересовали только те, которые принадлежали Управленческому департаменту. Это была папка временных файлов, используемая для обмена данными с другими отделами. У злоумышленника был гораздо более широкий доступ, но он не смотрел на другие ресурсы.

Злоумышленник продолжал сопоставлять серверы, на этот раз сосредоточившись исключительно на серверах Департамента управления. Он обнаружил серверы баз данных, используемые подразделениями, ответственными за управление персоналом, финансами, управление данными студентов и электронные формы. Он много раз пытался проникнуть в эти системы, но безрезультатно. В конце дня 27 ноября злоумышленник загрузил исходный код неизвестного инструмента, скомпилировал его в сети университета и запустил. К сожалению, он очень эффективно все почистил после себя - и исходный код, и скомпилированный код были тщательно удалены. Тем не менее, следы указывают, что вскоре после этого были использованы взломщики паролей. По-видимому, операция прошла успешно, поскольку следующим шагом было подключение к нескольким базам данных с использованием стандартного коммерческого инструмента.

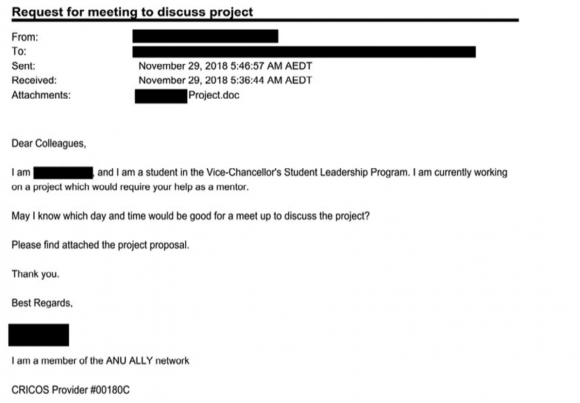

29 ноября происходит третья фишинговая атака. На этот раз злоумышленник манипулирует спам-фильтром университета, чтобы отключить обнаружение отправленных сообщений. Не известно, было ли это действие успешным. Злоумышленник отправил 75 сообщений, 50 на адресов университета, а остальные на внешние адреса. По-видимому, эта фаза атаки позволила получить как минимум один набор учетных данных у человека с административными привилегиями.

Письмо отправленное 29 ноября

В тот же день злоумышленник начал скрупулезно удалять следы своей деятельности. Он удалял и перезаписывал журналы и инструменты, включая информацию на сервере, используемом для выполнения большинства атак. Однако ему не повезло, потому что обычная перенастройка брандмауэра 30 ноября лишила его доступа к серверу. Злоумышленник немедленно попытался восстановить доступ к университетской сети, что продолжалось до 13 декабря. Случайное отключение доступа злоумышленника к серверу во время очистки следов, позволило обнаружить и провести анализ атаки - большая часть информации из цитируемого отчета была собрана благодаря проверке этого сервера, которую злоумышленник не завершил.

13 декабря злоумышленник проник на сервер одного из подразделений университета. Этот сервер работал под управлением старой версии операционной системы, имел общедоступный IP-адрес и не был защищен межсетевым экраном университета. Доступные журналы показывают, что угнанный сервер активно использовался для связи с интернетом, включая сеть Tor. 19 декабря с его помощью из университетской сети было удалено 13 сжатых файлов с неизвестным контентом.

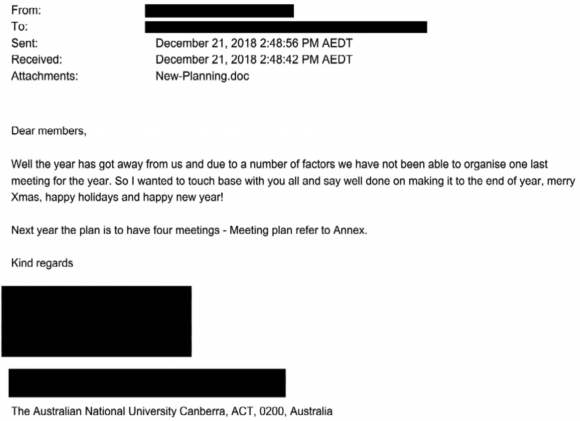

21 декабря злоумышленник отправил четвертую партию копий фишинговых писем 40 университетским администраторам. Сообщения были озаглавлены «Новое планирование служб информационных технологий» и использовали информацию, украденную из календаря первой жертвы. Злоумышленнику удалось получить несколько наборов учетных данных, но, вероятно, из-за масштабной фишинг-атаки ИТ-отдел обнаружил взлом, и злоумышленник потерял доступ к своему серверу в сети университета. К сожалению, инцидент рассматривался как единичный случай, и более тщательного расследования не проводилось.

Письмо отправленное 21 декабря

Трассировки показывают, что автоматическая связь с сервером управления имела место в период с декабря 2018 года по март 2019 года. Тем не менее, в сети университета нет следов деятельности грабителя - единственное подозрительное событие произошло в феврале 2019 года, когда был атакован один из веб-серверов. Атака была неудачной, но ее ход очень похож на предыдущие действия того же злоумышленника. Последний след связи с сервером C & C - с 4 марта 2019 года.

Временная шкала проведенной атаки

В апреле 2019 года следы деятельности преступника были обнаружены во время проведения плановых атак с целью проверки уязвимости сети. Анализ инцидента 17 мая привел следователей к обнаружению утечки данных.

4 мая информация об инциденте была обнародована. В тот же день сеть университета была атакована ботнетом, а на следующий день была предпринята попытка атаковать антиспам системы университета, но безуспешно. Это последние события, которые могут быть связаны с этим инцидентом.

Дополнительная информация

В отчете также указывается, что злоумышленник избегал обнаружения с помощью механизмов безопасности университета. Например, он использовал общедоступные инструменты, но слегка изменял их содержимое, что привело к изменению контрольных сумм файлов. Он собрал некоторые из инструментов в сети университета, таким образом избегая обнаружения их формы, скомпилированной решениями мониторинга интернет-трафика на стыке сети университета с общедоступной сетью. Также стоит вспомнить о таинственном инструменте, благодаря которому злоумышленник получил доступ к целевым базам данных и о котором он тщательно уничтожил все следы.

Во время атаки использовались как доступные инструменты, так и специальные сценарии, созданные злоумышленником (JavaScript и Powershell). Благодаря доступу к базам данных с использованием внешнего инструмента злоумышленник обошел механизмы безопасности, реализованные в приложениях, ежедневно используемых сотрудниками университета.

Чего хотел атакующий?

К сожалению, педантичность в удалении следов своих действий в сочетании с отсутствием независимых механизмов, регистрирующих как операции с базами данных, так и содержимое данных, покидающих университетскую сеть, не позволяют четко определить, какие данные были украдены.

Системы с целевыми показателями хранят данные о студентах и сотрудниках, включая такую информацию, как:

Уроки из инцидента

Во время атаки университет уже внедрял более обширные механизмы безопасности, что стало результатом рекомендаций после атаки в мае 2018 года. Однако им не удалось внедрить все механизмы, и последующая атака показала, что проблемы безопасности требуют больших инвестиций. Основные рекомендации включают в себя:

Хотя отчет не является полным из-за продвинутого уровня злоумышленника, он дает хорошее представление о его деятельности в сети жертвы.

Что, как и когда

Австралийский национальный университет - интересная цель для грабителей. Занимая высокие позиции в международных рейтингах (около 30-50 места), он проводит многочисленные исследования мирового уровня. Неудивительно, что он не раз становился целью нападавших. Первый инцидентов произошел в мае 2018 года, а вот второй был обнаружен был в апреле 2019 года и оказался довольно интересным. Университет опубликовал обширный отчет, прочитав его, предлагаю вашему вниманию краткую версию произошедшего.

Важное уточнение - из-за того, злоумышленник, тщательное удаляля журналы, файлы и другие следы своей активности, многие элементы этой атаки были выявлены лишь в ограниченной степени. Тем не менее, доступный материал интересен для чтения.

Хронология событий

Первое фишинговое письмо было доставлено одному из старших сотрудников университета 9 ноября 2018 года. К сожалению, сообщение не сохранилось, но, основываясь на последующих атаках и сохраненных журналах, можно сказать, что оно не содержало фишинговых ссылок. Письмо было открыто получателем - и этого хватило, чтобы злоумышленник получил учетные данные жертвы. В отчете ничего не написано, но держу пари, что это атака, позволяет кражу NTLM-хэшей с использованием объекта OLE, загруженного с удаленного сервера по протоколу SMB, встроенного в электронную почту RTF. Подробное описание выполнения такой атаки вы найдете по этой ссылке. Если организация не блокирует исходящий SMB-трафик, это довольно простой и эффективнй способ. В другом варианте загрузка файла с внешнего ресурса через SMB инициируется правильно созданным документом Word .

Благодаря этому сообщению злоумышленник получил как учетные данные пользователя, так и доступ к календарю жертвы. 12-14 ноября украденные учетные данные, вероятно, помогли злоумышленнику получить доступ к одному из веб-серверов университета и установить там веб-морду. Этот сервер использовался в последующие дни как C&C, подключенный к сети Tor.

Хронология получения злоумышленником доступа к инфраструктуре сети

16 ноября злоумышленник, используя веб-сервер, достиг сервера с неопределенным программным обеспечением в «пробной» версии, долго не использовавшейся. Сервер должен был быть отключен в конце года. Последний сервер подключенный к VLAN, который давал широкий доступ к университетской сети. На нем злоумышленник повысил свои права до уровня администратора и начал настраивать инструменты для дальнейшей фазы атаки.

20-21 ноября были потрачены на загрузку инструментов и сценариев из интернета и создание своей рабочей среды. Некоторые из инструментов использовались только для очистки логов - такая задача регулярно запускалась, чтобы скрывать присутствие на захваченных машинах. 21 ноября началось картирование сети университета.

22 ноября злоумышленник установил инструменты виртуализации на атакованном сервере, а затем загрузил образы Windows XP и Kali Linux, используя протокол BitTorrent, который он запускал в виртуальной среде. Злоумышленник также запустил сетевой сниффер, задача которого состояла в том, чтобы перехватывать учетные данные пользователя и через RDP получить контроль над университетским сервером, который имел публичный IP-адрес. Он сканировал сети до конца дня.

23 ноября результаты сканирования сети были отправлены по электронной почте на три почтовых ящика. Он использовал старый университетский почтовый сервер для отправки электронных писем, который не требовал аутентификации. В тот же день он настроил прокси-сервис для туннелирования исходящего трафика из университетской сети.

25 и 26 ноября злоумышленник предпринял дополнительные фишинговые атаки. Он отправил 11 сообщений, некоторые из которых, возможно, были попыткой проверить, как работают механизмы безопасности университета. При атаках использовались файлы DOC, использующие механизм утечки учетных данных NTLM, описанный ранее. В результате атаки злоумышленник получил один набор учетных данных, но они предоставили ему довольно ограниченный доступ. Злоумышленник также получил доступ к серверу LDAP, загрузив данные пользователя и устройства. Злоумышленник, видимо, все еще не имел доступа, который искал.

27 ноября злоумышленник предпринял серию атак на многочисленные университетские серверы с использованием эксплойтов и украденных учетных данных. Никаких подробностей этих действий нет, но ясно, что он, нашел то, что искал, потому что, получив доступ ко многим различным файловым ресурсам, его интересовали только те, которые принадлежали Управленческому департаменту. Это была папка временных файлов, используемая для обмена данными с другими отделами. У злоумышленника был гораздо более широкий доступ, но он не смотрел на другие ресурсы.

Злоумышленник продолжал сопоставлять серверы, на этот раз сосредоточившись исключительно на серверах Департамента управления. Он обнаружил серверы баз данных, используемые подразделениями, ответственными за управление персоналом, финансами, управление данными студентов и электронные формы. Он много раз пытался проникнуть в эти системы, но безрезультатно. В конце дня 27 ноября злоумышленник загрузил исходный код неизвестного инструмента, скомпилировал его в сети университета и запустил. К сожалению, он очень эффективно все почистил после себя - и исходный код, и скомпилированный код были тщательно удалены. Тем не менее, следы указывают, что вскоре после этого были использованы взломщики паролей. По-видимому, операция прошла успешно, поскольку следующим шагом было подключение к нескольким базам данных с использованием стандартного коммерческого инструмента.

29 ноября происходит третья фишинговая атака. На этот раз злоумышленник манипулирует спам-фильтром университета, чтобы отключить обнаружение отправленных сообщений. Не известно, было ли это действие успешным. Злоумышленник отправил 75 сообщений, 50 на адресов университета, а остальные на внешние адреса. По-видимому, эта фаза атаки позволила получить как минимум один набор учетных данных у человека с административными привилегиями.

Письмо отправленное 29 ноября

В тот же день злоумышленник начал скрупулезно удалять следы своей деятельности. Он удалял и перезаписывал журналы и инструменты, включая информацию на сервере, используемом для выполнения большинства атак. Однако ему не повезло, потому что обычная перенастройка брандмауэра 30 ноября лишила его доступа к серверу. Злоумышленник немедленно попытался восстановить доступ к университетской сети, что продолжалось до 13 декабря. Случайное отключение доступа злоумышленника к серверу во время очистки следов, позволило обнаружить и провести анализ атаки - большая часть информации из цитируемого отчета была собрана благодаря проверке этого сервера, которую злоумышленник не завершил.

13 декабря злоумышленник проник на сервер одного из подразделений университета. Этот сервер работал под управлением старой версии операционной системы, имел общедоступный IP-адрес и не был защищен межсетевым экраном университета. Доступные журналы показывают, что угнанный сервер активно использовался для связи с интернетом, включая сеть Tor. 19 декабря с его помощью из университетской сети было удалено 13 сжатых файлов с неизвестным контентом.

21 декабря злоумышленник отправил четвертую партию копий фишинговых писем 40 университетским администраторам. Сообщения были озаглавлены «Новое планирование служб информационных технологий» и использовали информацию, украденную из календаря первой жертвы. Злоумышленнику удалось получить несколько наборов учетных данных, но, вероятно, из-за масштабной фишинг-атаки ИТ-отдел обнаружил взлом, и злоумышленник потерял доступ к своему серверу в сети университета. К сожалению, инцидент рассматривался как единичный случай, и более тщательного расследования не проводилось.

Письмо отправленное 21 декабря

Трассировки показывают, что автоматическая связь с сервером управления имела место в период с декабря 2018 года по март 2019 года. Тем не менее, в сети университета нет следов деятельности грабителя - единственное подозрительное событие произошло в феврале 2019 года, когда был атакован один из веб-серверов. Атака была неудачной, но ее ход очень похож на предыдущие действия того же злоумышленника. Последний след связи с сервером C & C - с 4 марта 2019 года.

Временная шкала проведенной атаки

В апреле 2019 года следы деятельности преступника были обнаружены во время проведения плановых атак с целью проверки уязвимости сети. Анализ инцидента 17 мая привел следователей к обнаружению утечки данных.

4 мая информация об инциденте была обнародована. В тот же день сеть университета была атакована ботнетом, а на следующий день была предпринята попытка атаковать антиспам системы университета, но безуспешно. Это последние события, которые могут быть связаны с этим инцидентом.

Дополнительная информация

В отчете также указывается, что злоумышленник избегал обнаружения с помощью механизмов безопасности университета. Например, он использовал общедоступные инструменты, но слегка изменял их содержимое, что привело к изменению контрольных сумм файлов. Он собрал некоторые из инструментов в сети университета, таким образом избегая обнаружения их формы, скомпилированной решениями мониторинга интернет-трафика на стыке сети университета с общедоступной сетью. Также стоит вспомнить о таинственном инструменте, благодаря которому злоумышленник получил доступ к целевым базам данных и о котором он тщательно уничтожил все следы.

Во время атаки использовались как доступные инструменты, так и специальные сценарии, созданные злоумышленником (JavaScript и Powershell). Благодаря доступу к базам данных с использованием внешнего инструмента злоумышленник обошел механизмы безопасности, реализованные в приложениях, ежедневно используемых сотрудниками университета.

Чего хотел атакующий?

К сожалению, педантичность в удалении следов своих действий в сочетании с отсутствием независимых механизмов, регистрирующих как операции с базами данных, так и содержимое данных, покидающих университетскую сеть, не позволяют четко определить, какие данные были украдены.

Системы с целевыми показателями хранят данные о студентах и сотрудниках, включая такую информацию, как:

- имена и фамилии

- адреса

- телефонные номера

- Дата рождения

- данные для экстренной связи

- налоговые номера

- данные заработной платы

- детали банковских счетов

- результаты исследований

Уроки из инцидента

Во время атаки университет уже внедрял более обширные механизмы безопасности, что стало результатом рекомендаций после атаки в мае 2018 года. Однако им не удалось внедрить все механизмы, и последующая атака показала, что проблемы безопасности требуют больших инвестиций. Основные рекомендации включают в себя:

- обучение обнаружению фишинга

- выявление и устранение или ужесточение конфигурации серверов и приложений старого поколения

- повышение уровня защиты ключевых систем баз данных

- устранение устаревших почтовых решений, централизация почтовой платформы,

- расширение области применения механизмов двухфакторной аутентификации в системах и приложениях, используемых администраторами

- расширение области сети, защищенной брандмауэрами

- расширение возможностей программы по улучшению управления уязвимостями и обновлениями

- начать упражнения, включающие симуляции реальных атак

Хотя отчет не является полным из-за продвинутого уровня злоумышленника, он дает хорошее представление о его деятельности в сети жертвы.