- Регистрация

- 06.04.18

- Сообщения

- 1,657

- Онлайн

- 382д 17ч 8м

- Сделки

- 0

- Нарушения

- 0 / 0

Сегодня мы проанализируем некоторые интересные уязвимости, которые были опубликованы на hackerone - одной из топовых Bug Bounty площадок, которые выплачивают белым хакерам деньги, за найденные уязвимости.

Желаю приятного чтения!

Вступление

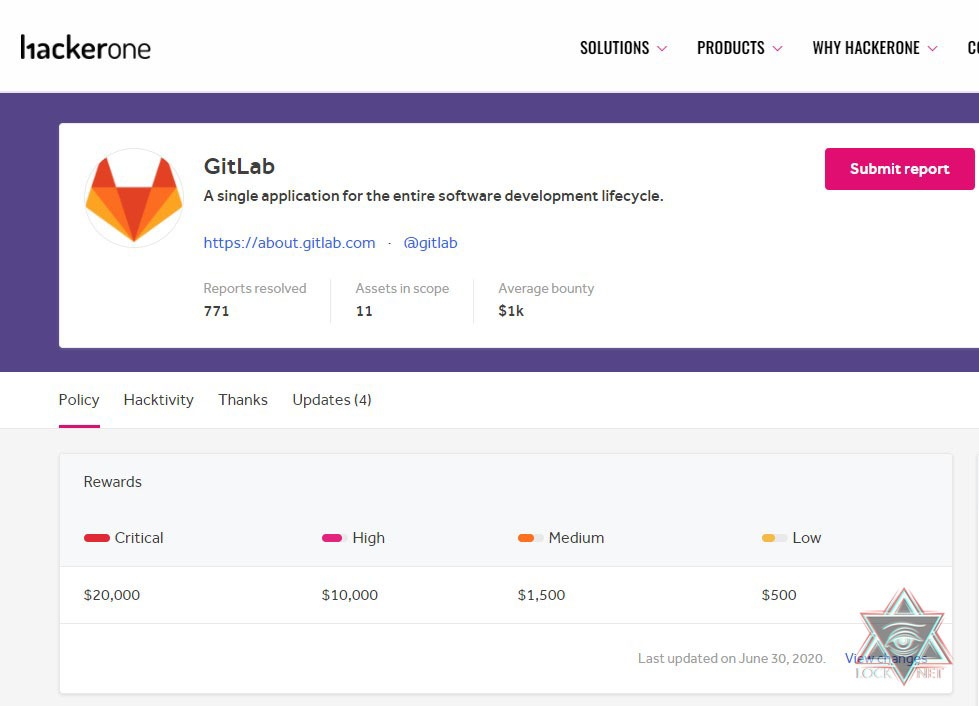

Практически каждая компания имеет свой собственный профиль и список сервисов, в которых можно искать уязвимости. Также есть описание, какие уязвимости принимаются и сколько можно за них получить. Как пример, компания GitLab:

Давайте же посмотрим сколько платят хакерам за различные уязвимости.

Раскрытие email пользователей HackerOne — 7500$

Получение почты пользователя в современном мире достаточно ценная находка. Особенно если она считается основной и к ней привязанные другие сервисы. Благодаря этому можно без труда собрать информацию с открытых источников.

Хакер с ником haxta4ok00 показал, как можно получить email пользователя, пригласив его в приватную программу(для этого нужен только login). После отправления инвайта, создатель получает поле GraphQL, в котором присутствует поле email.

Получения доступа к аккаунтам посредством перебора SMS-кодов на worki.ru — 1700$Поиск данной уязвимости не требует никаких сложных технических навыков или знаний, главное — идея и внимательность. Награда за эту уязвимость составила $7500.

Интересная уязвимость которая связана с брутфорсом SMS кодов, была обнаружена на одном из сервисов компании Mail.ru. Тут большую роль сыграло отсутствие защиты от перебора SMS кодов. Достаточно часто, сервисы используют SMS-подтверждение при смене пароля. Благодаря этому, можно запустить процесс подбора и захватить аккаунт.

Возможность загрузки произвольного PHP файла ambassador.mail.ru — 3,000$

На одном из сервисов компании Mail.ru была обнаружена уязвимость, которая позволяла загрузить произвольный PHP-код, простыми словами шел, через загрузку картинок. Сама по себе, это достаточно популярная уязвимость, когда форма загрузки файлов не проверяет тип загружаемых файлов и позволяет подгрузить вредоносный файл и получить доступ на сервер.

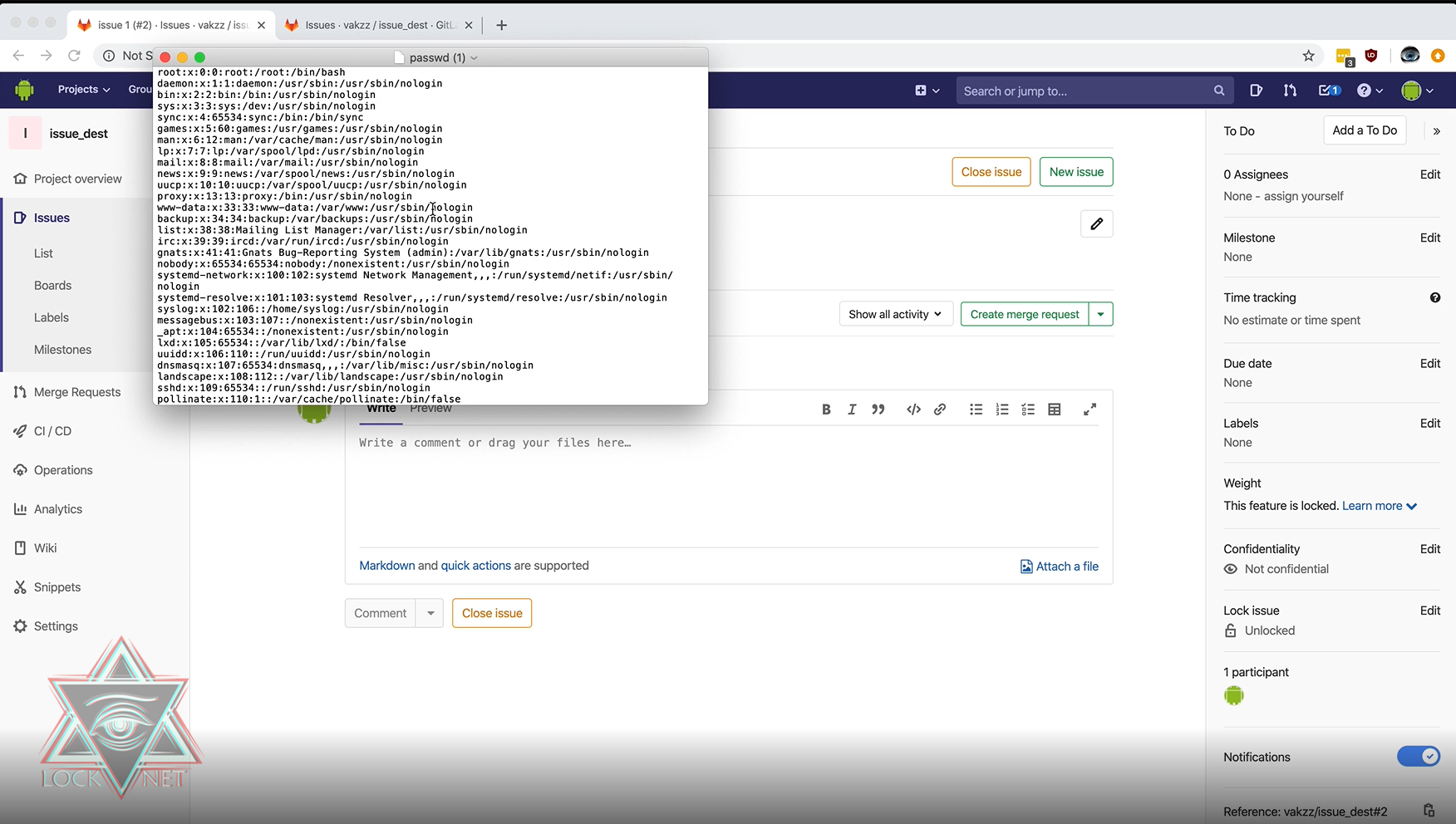

Возможность выполнения команд в GitLab — 20,000$На баг-банути тысячи сайтов, который имеет такой функционал. И это возможность, попробовать обойти ограничения и загрузить свой произвольный код. Простыми словами, это лотерея с реальным шансом, ведь получить за такую простую уязвимость, можно 3,000$.

Напоследок, хотелось бы рассмотреть достаточно сложную уязвимость, которая принесла хорошее вознаграждение. Суть этой уязвимости, заключается в том, что пользователь может создать "Проблему" в ветке проекта и добавить к этому пейлоад, который читает содержимое файла /etc/passwd. После перемещения в другой проект, в файле отобразится содержимое файла /etc/passwd.

ЗаключениеЭта уязвимость уже требует определенного рода навыков. Но и вознаграждение в данном случае соответствующее. Следовательно, наличие определенных навыков позволит находить более сложные уязвимости и получать хорошие плюшки.

В эту статью попали несложные, но интересные уязвимости. Стоит отметить, что найти уязвимость можно почти в каждом приложении или сервисе, в не зависимости от того, какая это компания. И что самое главное - все это абсолютно легально. Сотни компаний представляют публичное Bug Bounty для своих сервисов. Главное — ознакомится с правилами, не лениться и начать искать уязвимости.

На этом все. Надеюсь, статья вам понравилась, и информация оказалась для вас полезной.